Начальная настройка NGAF Sangfor

Next-Generation Application Firewall от Sangfor. Краткое определение NGAF — решение для обеспечения интегрированной безопасности корпоративной сети, включающее идентификацию и контроль приложений, URL-фильтрацию, защиту контента от атак, вирусов и других вредоносных программ, в том числе с использованием облачной песочницы и встроенного Web Application Firewall (WAF).

Отличительной чертой NGAF Sangfor является встроенный Vulnerability Scanner и WAF (Web Application Firewall).

-

Описание интерфейсов:

- Console Interface (115200 speed, предназначен только для разработки, тестирования и отладки. Конечным пользователям необходимо получить доступ к устройству через сетевой интерфейс и войти в консоль)

- USB ports

- Management Interface (https://10.251.251.251)

- Line Interface

- Power outlet

- Switch

- Fan Trays

- LED Indicators

Подключаем кабель в порт Management или eth0. Перейдите в браузере https://10.251.251.251. Этот IP-адрес назначается по умолчанию и может быть изменен только в конфигурации системы. Для версий NGAF8.0.23 или более поздних внесите изменения в разделе System > System Settings > General Settings > Network.

Так как устройство пришло с тестов, то оно, конечно, запаролено.

-

Сброс пароля:

- USB флеш накопитель (флешка) форматируется в FAT32

- В корневой директории флеш накопителя записывается пустой файл reset-password.txt

- Флеш накопитель вставляется в выключенное устройство

- Ожидайте окончание загрузки, когда станет доступен web-интерфейс (не больше 10 мин)

- Извлеките флеш накопитель.

Пароль сброшен, web интерфейс NGAF доступен.

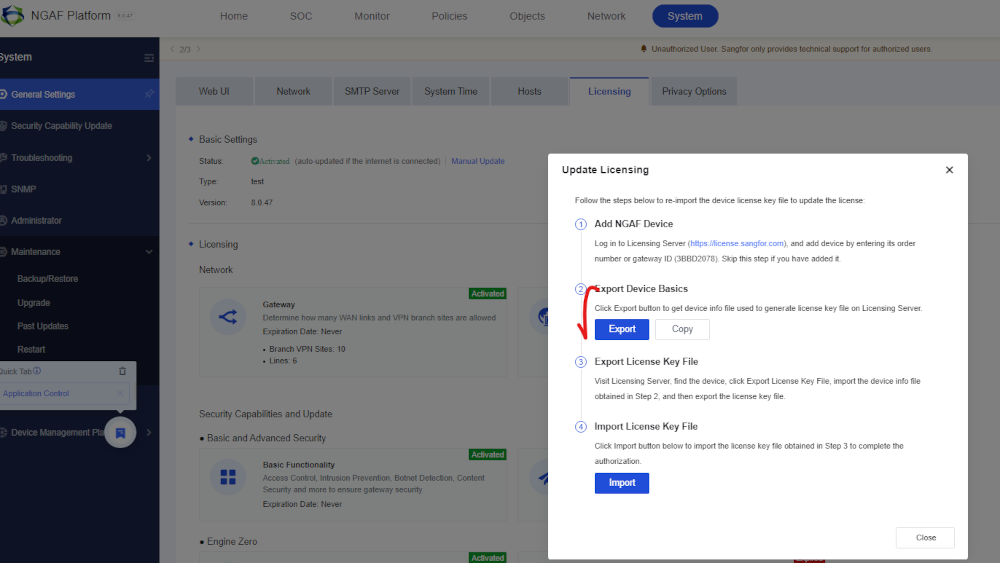

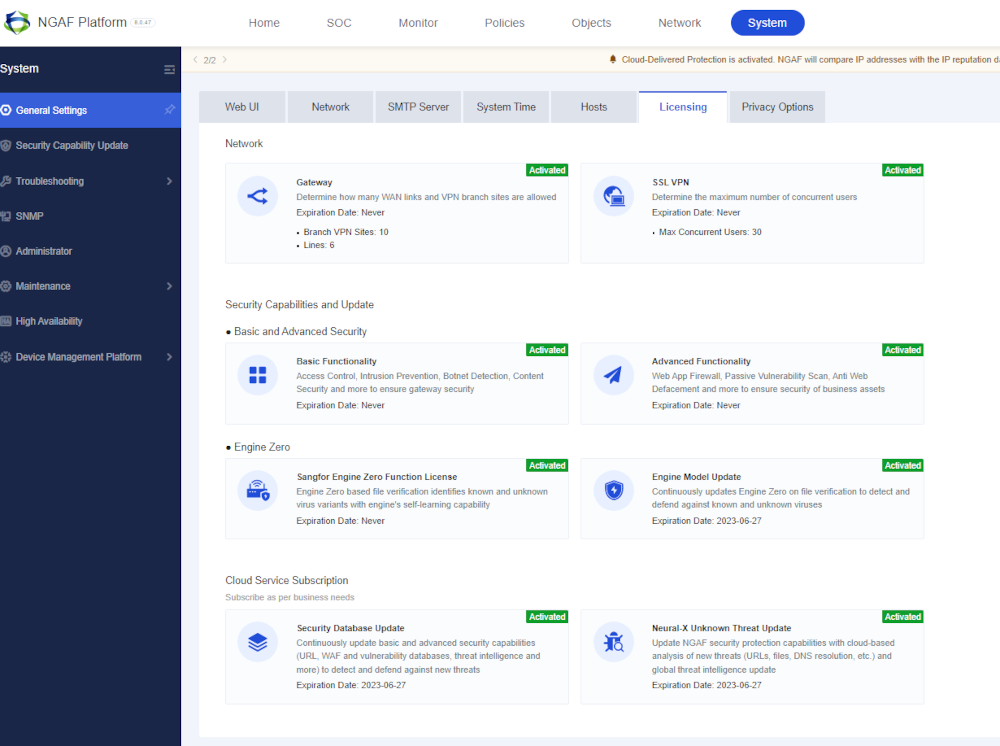

Активация лицензии

Перейдите во вкладку System > Licensing > Manual Update > Update Licensing. Экспортируем информацию об устройстве, как показано на рисунке ниже.

Отправьте информацию об устройстве поставщику или командам Sangfor. После того как вам поступит ключ, Импортируйте файл лицензионного ключа.

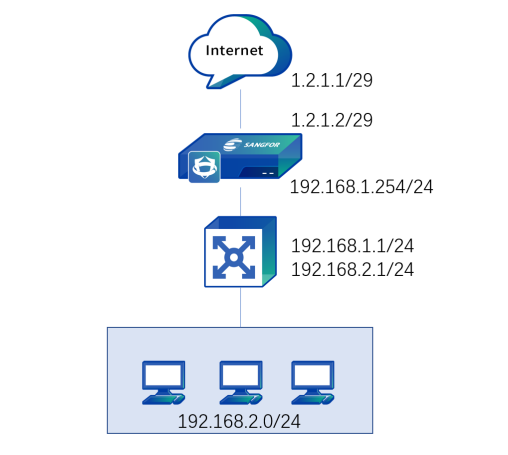

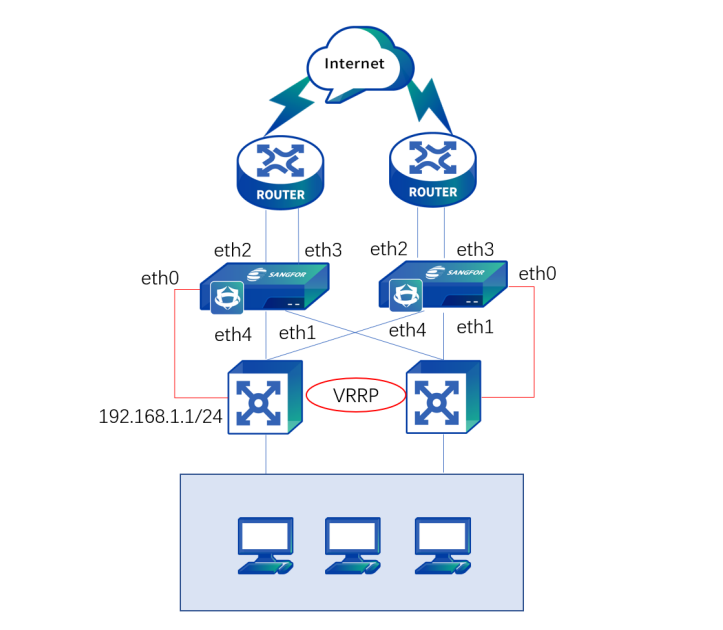

Варианты установки

-

Режим развертывания:

- Routing mode — самый распространенный режим развертывания. В этом режиме NGAF работает как маршрутизатор и обрабатывает пакеты на основе информации о маршрутизации. NGAF рассматривает пакеты на основе их IP-адресов и портов назначения и исхода, и принимает решение о пересылке пакетов между различными интерфейсами (L3).

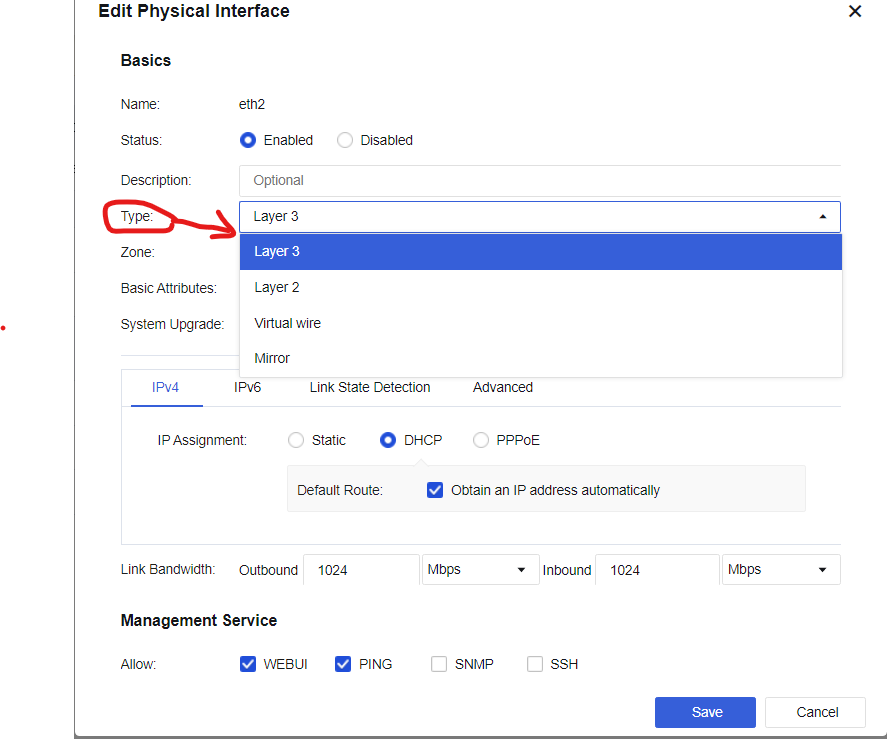

Режим развертывания устанавливается при настройки интерфейса, выбирая Type.

-

Type определяет функцию пересылки данных устройства.

- Layer 3 — интерфейс выбран в качестве интерфейса маршрутизации, интерфейс работает в режиме уровня 3 и необходимо настроитьIP-адрес. Имеет функцию маршрутизации и переадресации.

- Layer 2 — интерфейс служит обычным интерфейсом обмена, не требуя IP-адреса и не поддерживая маршрутизацию и переадресацию. Он пересылает данные на основе таблицы MAC-адресов.

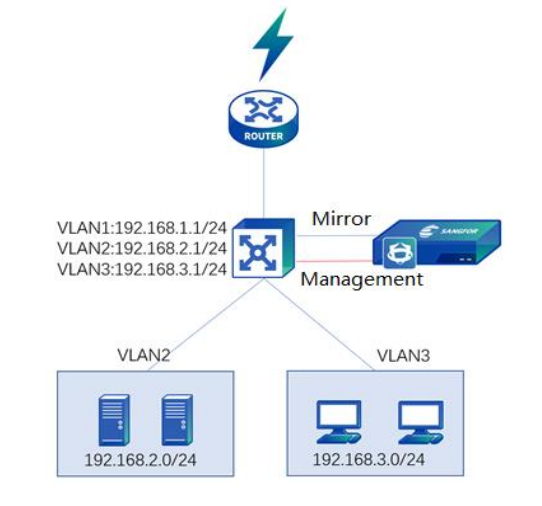

- Virtual Wire — виртуальный проводной интерфейс также является обычным интерфейсом обмена, не требующим IP-адреса и не поддерживающим маршрутизацию и пересылку. Он передает данные напрямую через парный интерфейс виртуального кабеля.

- Mirroring — интерфейс подключается к коммутатору с функцией зеркалирования для отражения данных, проходящих через коммутатор.

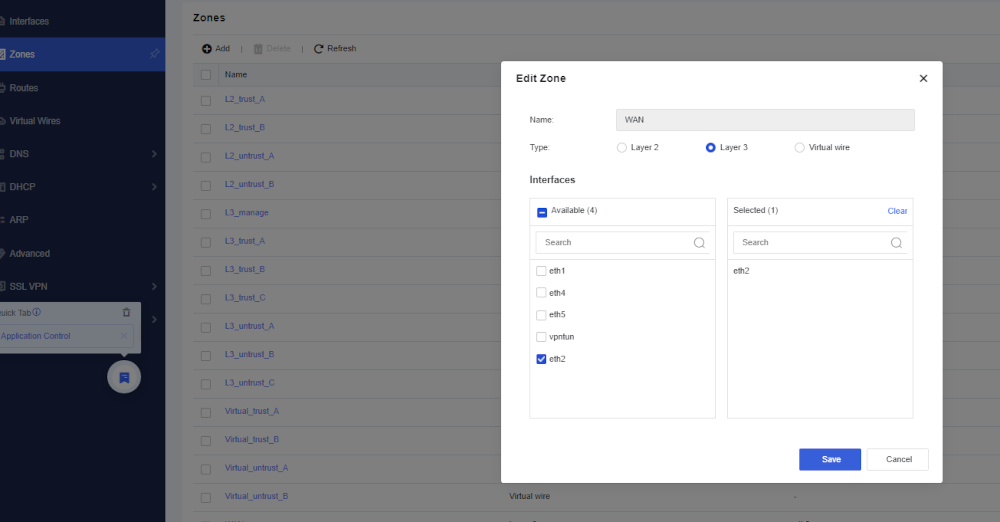

Настройка Zone

Zone — указывает зону безопасности, к которой принадлежит интерфейс.

Перейдите в раздел Network > Interfaces > Zone. Выбрать eth2 в zone WAN.

Настройка интерфейса

-

Типы интерфейсов:

- Routed — L3 интерфейс (физический, саб-интерфейс, Vlan, GRE)

- Туннелей GRE. Поддерживает GRE через IP, GRE через OSPF и GRE через IPSec VPN

- Bridge — L2 интерфейс (access, trunk)

- Virtual Wire — L1 интерфейс.

- Mirror — для зеркального трафика

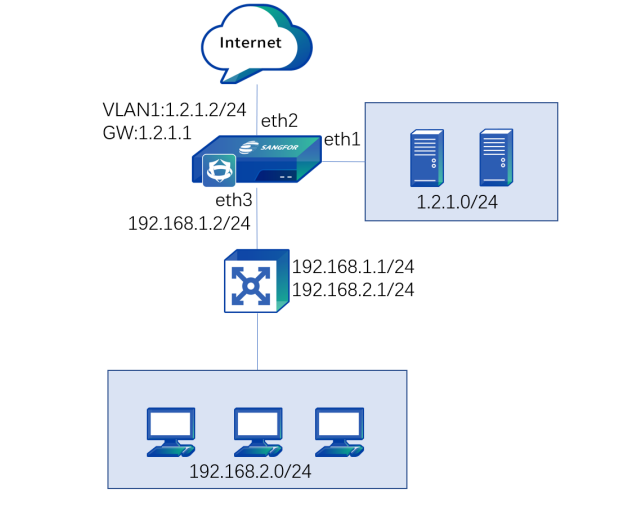

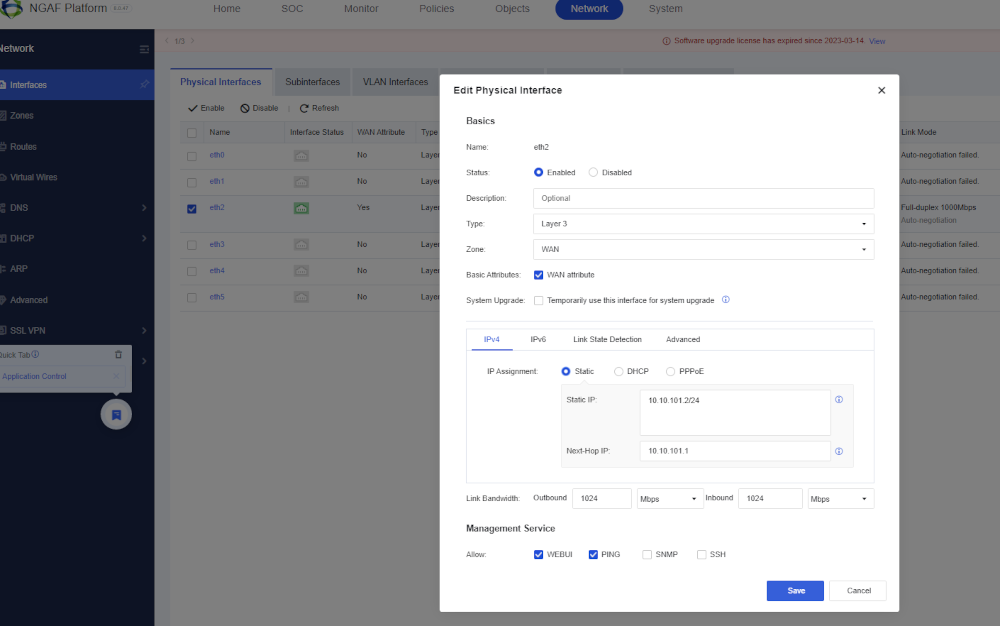

Настроем WAN интерфейс , остальные интерфейсы настраиваются по аналогии.

-

Настройка интерфейса WAN (ETH2):

- Network > Interfaces

- Указать Description — WAN

- Установить Type — Layer 3

- Установить Zone — WAN

- Включить WAN attribute(s)

- Установить IP Assignment и указать IP/Netmask.

- В секции Administrative Access выбрать WEBUI, PING и SSH.

- Нажать save.

Примечание!

-

WAN attribute(s) — включите эту функцию, если необходимо настроить управление трафиком.

- Чтобы реализовать балансировку нагрузки между несколькими линиями WAN, необходимо включить определение состояния канала.

- Для балансировки нагрузки канала можно выбрать только интерфейсы WAN attribute(s).

- Каждая линия WAN должна иметь соответствующий маршрут на основе политики, который может быть маршрутом на основе источника или маршрутом балансировки нагрузки канала.

Настройка маршрутизации

-

Типы маршрутизации:

- Static Routes — с мониторингом состояния.

- Policy Based — сеть, сервис, страна, возможность балансировки.

- Multicast Routes

- OSPF (OSPFv2), BGP (EGP,IGP), RIP (RIPv1,RIPv2)

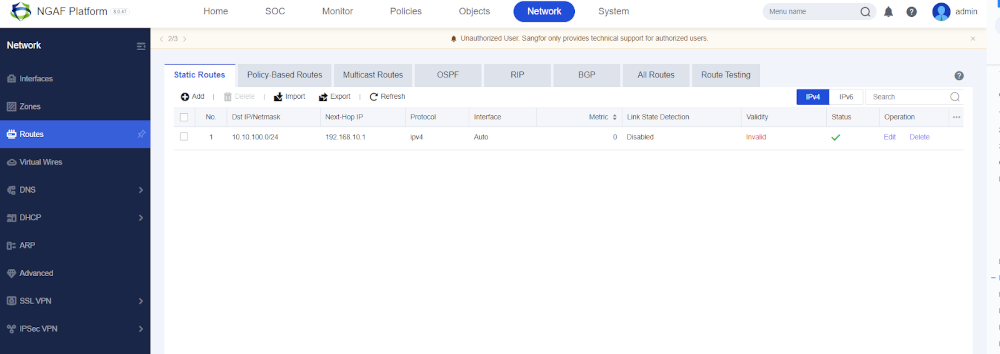

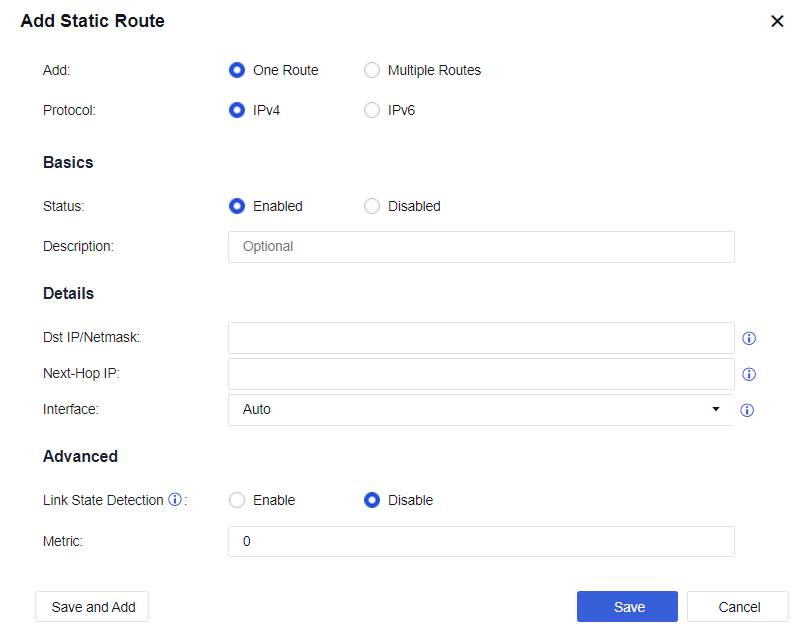

Static Routes

Перейдите в раздел Network > Routes > Static Routes и нажмите add, чтобы добавить статический маршрут.

Настройте маршрутизацию по умолчанию Dst IP/маску сети как 0.0.0.0/0 и IP-адрес следующего перехода, а также настройте транзитную маршрутизацию (маршрутизация сегмента LAN) Dst IP/маску сети и Next-Hop IP.

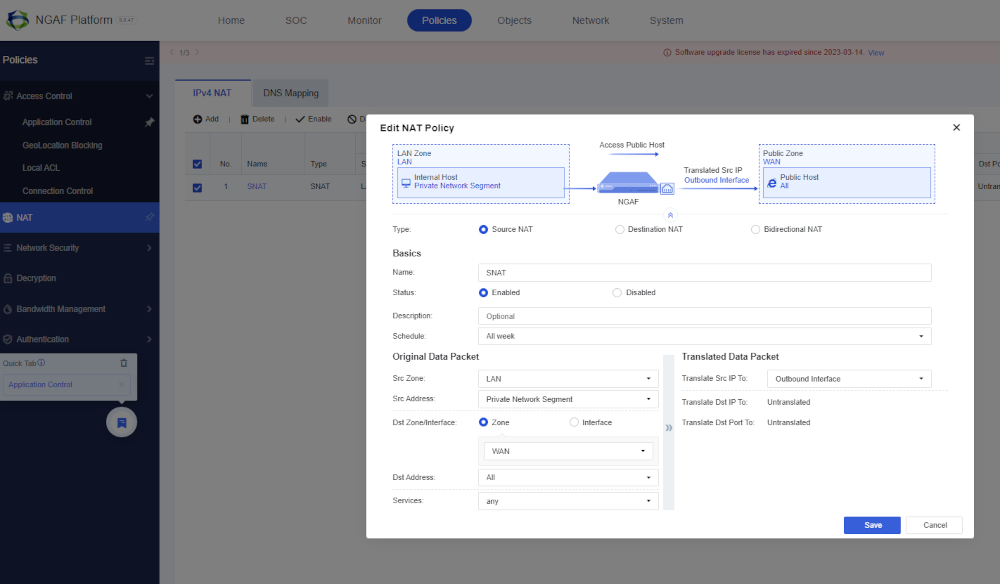

Настройка NAT

Преобразование сетевых адресов (NAT) поддерживает преобразование сетевых адресов источника (Static NAT) и преобразование сетевых адресов назначения(Dynamic NAT). NAT обеспечивающий сетевое взаимодействие путем преобразования адресов локальной сети в интернет-адреса. Поддержка destination NAT для сопоставления доступа к адресу WAN с адресом LAN (port-forwarding). Часто используется для публикации серверов путем сопоставления служб серверов локальной сети с Интернетом, чтобы пользователи Интернета могли получать доступ к внутренним серверам через общедоступный IP-адрес.

Перейдите в раздел Policies > NAT > IPv4 NAT > Add

Затем на отображаемой странице выберите настраиваемую зону LAN в качестве зоны Src, пользовательский адрес LAN в качестве Src Address, пользовательскую зону WAN в качестве Dst Zone, All в Dst Address, any в Services и Outbound Interface в Translate Src IP To соответственно. См. рисунок ниже.

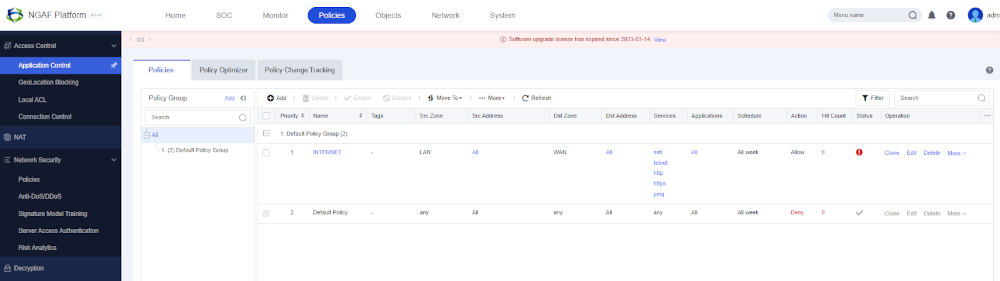

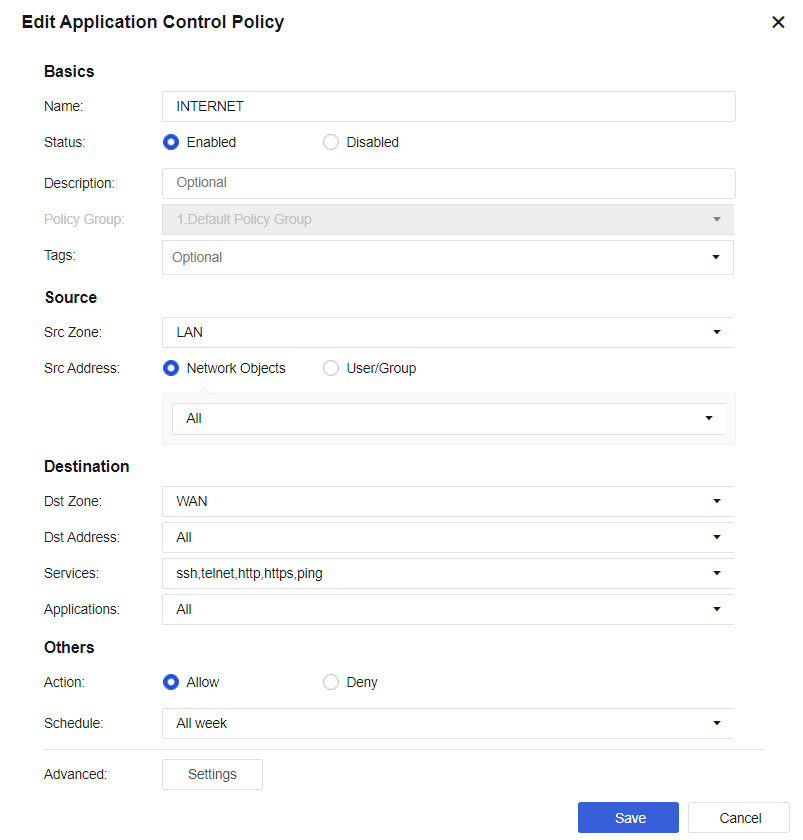

Настройка политик доступа

Перейдите в раздел Policies > Access Control > Application Control, щелкните Add.

Затем на отображаемой странице выберите пользовательскую зону LAN в качестве исходной зоны, пользовательский адрес LAN в качестве исходного адреса, пользовательскую зону WAN в качестве Dst Zone, All in Dst Address, any в Services и All in Applications соответственно. См. рисунок ниже.

После завершения базовой настройки подключите устройство к сети — интерфейс eth2 (WAN) к порту, предоставленному интернет-провайдером, а интерфейс eth3 к коммутатору локальной сети.

В целом, мы сбросили пароль устройства, вошли для управления при помощи веб-интерфейса, активировали лицензию, настроили Zone, WAN-интерфейс, NAT и задали политику доступа для локальной сети.